title: FastAPI中Pydantic异步分布式唯一性校验

date: 2025/04/02 00:47:55

updated: 2025/04/02 00:47:55

author: cmdragon

excerpt:

FastAPI开发中,异步分布式唯一性校验通过异步IO、分布式锁和二级缓存技术解决传统同步校验的并发冲突、性能瓶颈和响应延迟问题。手机和邮箱的唯一性校验通过Pydantic模型定义、异步校验服务层和路由层集成实现。多级缓存策略结合本地缓存、Redis和数据库,确保数据一致性。Redis分布式锁防止并发冲突,速率限制中间件防止恶意请求。常见报错包括锁超时和非法手机号,需调整锁超时时间和净化输入。

- FastAPI

- Pydantic

- 异步校验

- 分布式锁

- Redis

- 唯一性校验

- 多级缓存

扫描二维码关注或者微信搜一搜:编程智域 前端至全栈交流与成长

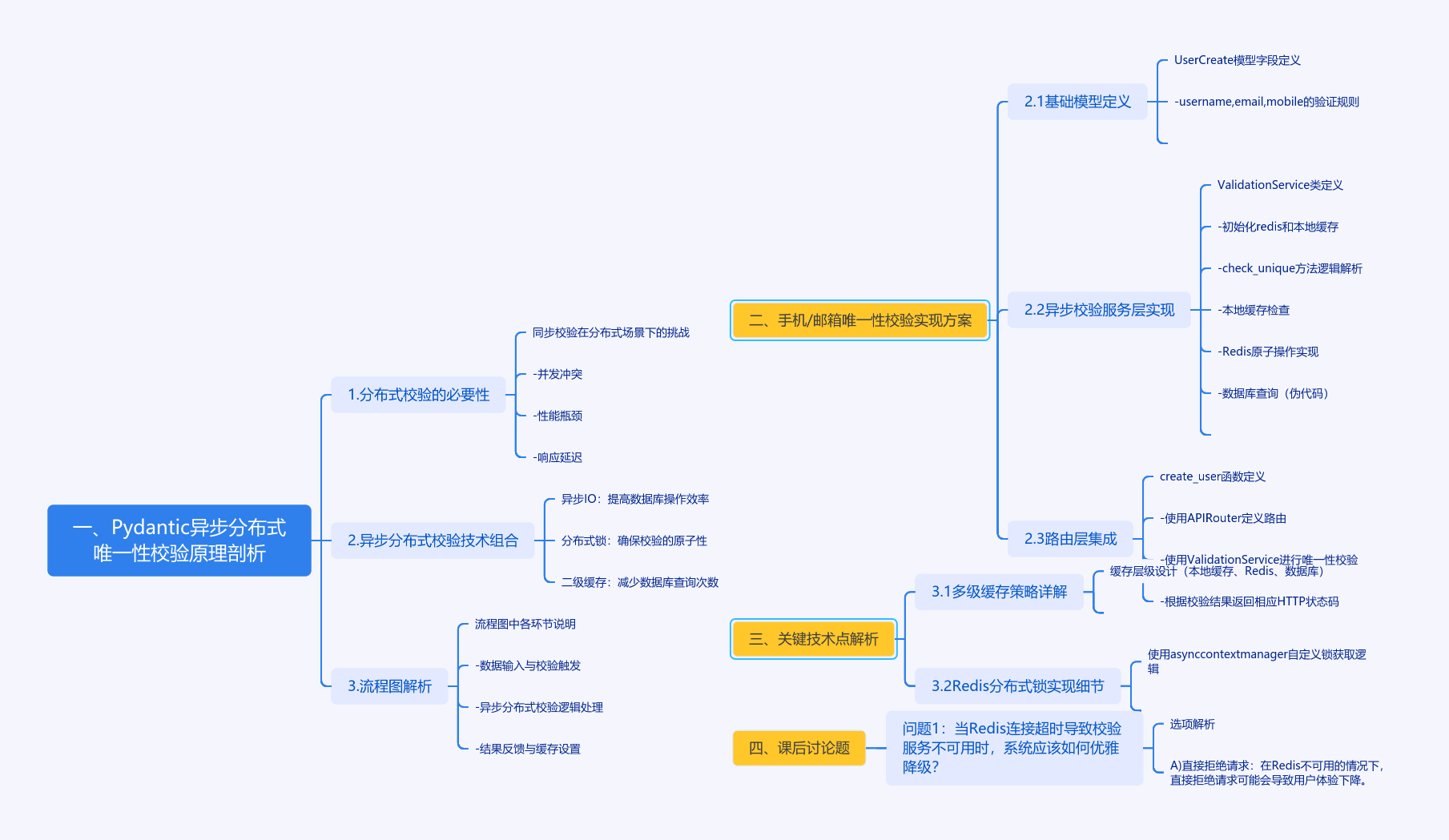

一、Pydantic 异步分布式唯一性校验原理剖析

在FastAPI开发中,唯一性校验是保证数据完整性的关键环节。传统的同步校验方式在分布式场景下存在以下问题:

- 并发冲突:多个请求同时检查同一字段时可能同时通过校验

- 性能瓶颈:高频查询可能导致数据库连接耗尽

- 响应延迟:同步等待数据库响应影响整体性能

- 异步IO:使用async/await实现非阻塞数据库操作

- 分布式锁:采用Redis等内存数据库实现原子操作

- 二级缓存:本地缓存+分布式缓存减少数据库查询

from pydantic import BaseModel, validator, EmailStr

from typing import Optional

class UserCreate(BaseModel):

username: str

email: EmailStr

mobile: str = Pattern(r"^1[3-9]\d{9}$")

referral_code: Optional[str] = None

@validator('mobile')

def validate_mobile(cls, v):

return v.strip()

from fastapi import Depends

from redis.asyncio import Redis

class ValidationService:

def __init__(self, redis: Redis):

self.redis = redis

self.local_cache = {}

async def check_unique(self, field: str, value: str) -> bool:

if value in self.local_cache.get(field, set()):

return False

key = f"unique:{field}:{value}"

async with self.redis.lock(f"lock:{key}", timeout=5):

if await self.redis.exists(key):

return False

exists_in_db = await User.filter(**{field: value}).exists()

if not exists_in_db:

await self.redis.setex(key, 300, 1)

self.local_cache.setdefault(field, set()).add(value)

return not exists_in_db

from fastapi import APIRouter, HTTPException

router = APIRouter()

@router.post("/users")

async def create_user(

user: UserCreate,

service: ValidationService = Depends()

):

email_check, mobile_check = await asyncio.gather(

service.check_unique("email", user.email),

service.check_unique("mobile", user.mobile)

)

if not email_check:

raise HTTPException(400, "Email already registered")

if not mobile_check:

raise HTTPException(400, "Mobile already registered")

| 缓存层级 | 存储介质 | 有效期 | 特点 |

|---|

| 本地缓存 | 内存 | 60秒 | 零延迟,进程内共享 |

| Redis | 内存 | 5分钟 | 跨进程,分布式一致性 |

| 数据库 | 磁盘 | 永久 | 最终数据源,强一致性 |

from contextlib import asynccontextmanager

@asynccontextmanager

async def acquire_lock(redis: Redis, key: str, timeout=5):

lock = redis.lock(f"lock:{key}", timeout=timeout)

acquired = await lock.acquire(blocking=False)

try:

if acquired:

yield True

else:

yield False

finally:

if acquired:

await lock.release()

问题1:当Redis连接超时导致校验服务不可用时,系统应该如何优雅降级?

A) 直接拒绝请求

B) 跳过缓存直接查库

C) 返回验证通过状态

D) 启用本地缓存模式

答案解析:正确答案是B。在缓存不可用时,应该直接查询数据库保证数据一致性,同时记录日志并发出告警。D选项可能造成数据不一致,A/C选项会影响正常业务流程。

问题2:如何防止恶意用户通过高频请求消耗验证资源?

解决方案:在验证服务前增加速率限制中间件,使用Redis实现滑动窗口计数器:

async def rate_limiter(key: str, limit=5, period=60):

counter = await redis.incr(key)

if counter == 1:

await redis.expire(key, period)

return counter <= limit

报错1:redis.exceptions.LockError: Cannot release a lock that's no longer owned

原因:锁的持有时间超过timeout自动释放后,再次尝试释放

解决:调整锁的超时时间,确保业务逻辑在超时前完成:

async with redis.lock("mylock", timeout=10):

await asyncio.sleep(5)

报错2:pydantic.error_wrappers.ValidationError: 1 validation error

场景:收到非法手机号"12345678901"

排查:

- 检查Pattern正则表达式是否正确

- 验证输入是否包含隐藏的特殊字符

- 使用

print(repr(user.mobile))显示原始输入

预防建议:在Pydantic validator中添加净化处理:

@validator('mobile')

def clean_mobile(cls, v):

return v.strip().replace(' ', '').replace('-', '')

评论

发表评论